802.1x erişim denetimi, ağlarda kullanıcıların veya cihazların ağa erişimini kontrol etmek için kullanılan bir protokoldür. Bu protokol, kimlik doğrulaması, yetkilendirme ve hesaplama gibi adımları içeren bir süreç kullanarak ağ güvenliğini sağlar.

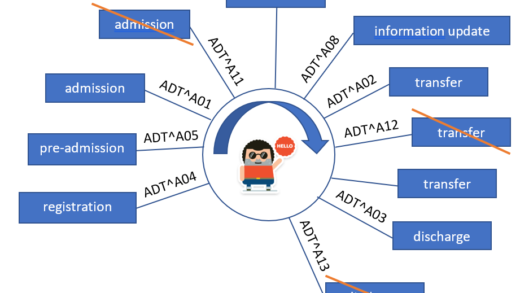

802.1x protokolü, üç temel bileşenden oluşur:

- Supplicant (Bağlanan İstemci): Ağa bağlanmak isteyen kullanıcı veya cihazdır. Supplicant, kimlik doğrulaması için gerekli kimlik bilgilerini sağlar.

- Authenticator (Kimlik Doğrulayıcı): Ağa bağlanan cihazların kimlik doğrulamasını gerçekleştirir. Authenticator, Supplicant’tan kimlik bilgilerini alır ve kimlik doğrulamasını yapar.

- Authentication Server (Kimlik Doğrulama Sunucusu): Kimlik bilgilerini doğrulayan ve yetkilendirme kararlarını veren sunucudur. Bu sunucu genellikle RADIUS (Remote Authentication Dial-In User Service) protokolünü kullanır.

802.1x erişim denetimi, aşağıdaki adımları izler:

- Bağlantı İstemi: Supplicant, ağa bağlanma isteği gönderir. Bu aşamada henüz kimlik doğrulaması gerçekleşmemiştir ve Supplicant ağa erişememektedir.

- Kimlik Doğrulama Başlatma: Authenticator, Supplicant’a kimlik doğrulama için gereken bilgileri içeren bir istemci kimlik doğrulama isteği (EAPoL – Extensible Authentication Protocol over LAN) gönderir.

- Kimlik Doğrulama İşlemi: Supplicant, Authentication Server’a kimlik bilgilerini (kullanıcı adı ve şifre gibi) gönderir. Authentication Server, bu bilgileri doğrular ve Supplicant’ın kimlik doğrulamasını gerçekleştirir.

- Yetkilendirme ve Hesaplama: Kimlik doğrulama başarılı olduğunda, Authentication Server yetkilendirme kararını verir. Eğer Supplicant, ağa erişim izni alırsa, Authenticator bu bilgiyi Supplicant’a iletir ve Supplicant ağa tam erişim elde eder.

- Erişim Denetimi: Authenticator, ağa erişimi olan cihazları diğer ağ kaynaklarına bağlamak için uygun ağ yapılandırmalarını yapar.

Bu süreç sonucunda, kullanıcılar veya cihazlar ağa erişebilmek için kimlik doğrulaması yapmak zorundadır. Bu sayede yetkisiz erişimler engellenir ve ağ güvenliği sağlanır. 802.1x erişim denetimi, kablosuz ağlar, Ethernet tabanlı LAN’lar ve sanal özel ağlar (VPN) gibi çeşitli ağ ortamlarında kullanılabilir.

Örnek olarak, bir kurumsal ağ düşünelim. Bir kullanıcı kurumsal ağa bağlanmak istediğinde, ağa bağlanan cihaz (supplicant), ağa erişim isteğini gönderir. Bu isteği alan kimlik doğrulayıcı (authenticator), kullanıcıyı kimlik doğrulama sürecine yönlendirir. Supplicant, kimlik bilgilerini (kullanıcı adı ve şifre gibi) sunucuya (authentication server) gönderir. Sunucu, kimlik bilgilerini doğrular ve kullanıcıya erişim izni verir veya reddeder. Eğer kimlik doğrulama başarılı olursa, kullanıcı ağa erişebilir ve ilgili ağ kaynaklarına ulaşabilir.